Escenario:

Compañía que tiene un servicio de Internet dedicado a 2Mbps IP Fija (IP 200.80.30.2 /32 por medio de fibra óptica. La compañía tiene un router Cisco 1841

Solicitud:

Tener un respaldo (back-up) con un canal Banda ancha a 2MBps IP Dinámica.

El cliente usa en su red interna la red 192.168.1.0/24

Diagrama:

Aclaraciones:

El router realizara NAT con cada una de las direcciones publicas.

Solución 1:

Usar en combinación el DHCP y OSPF para resolver el Problema con route-map en el proceso de NAT se aplicara el Nat con la dirección publica adecuada.

Configuración del las interfaces

interface FastEthernet0/0

description Banda Ancha

ip address dhcp

ip nat outside

!

interface FastEthernet0/1

description Internet Dedicado

ip address 200.80.20.2 255.255.255.252

ip nat outside

!

interface FastEthernet1/0

description Red lan Cliente

ip address 192.168.1.1 255.255.255.0

ip nat inside

El DHCP en la Interface F0/0 nos proporciona un Ruta por defecto automática con una métrica de 254

Router#sh ip route

Gateway of last resort is 200.20.10.1 to network 0.0.0.0

200.80.20.0/30 is subnetted, 1 subnets

C 200.80.20.0 is directly connected, FastEthernet0/1

C 192.168.1.0/24 is directly connected, FastEthernet1/0

C 200.20.10.0/24 is directly connected, FastEthernet0/0

S* 0.0.0.0/0 [254/0] via 200.20.10.1

Router#

Sobre la F0/1 utilizaremos un proceso OSP con un area stub para crear una puerta por defecto dinámica.

router ospf 10

log-adjacency-changes

area 1 stub no-summary

network 200.80.20.0 0.0.0.3 area 1

La ruta por defecto aprendida con OSFP tiene una métrica menor

Router#sh ip route

Codes: C - connected, S - static, R - RIP, M - mobile, B - BGP

Gateway of last resort is 200.80.20.1 to network 0.0.0.0

200.80.20.0/30 is subnetted, 1 subnets

C 200.80.20.0 is directly connected, FastEthernet0/1

C 192.168.1.0/24 is directly connected, FastEthernet1/0

C 200.20.10.0/24 is directly connected, FastEthernet0/0

O*IA 0.0.0.0/0 [110/2] via 200.80.20.1, 00:00:07, FastEthernet0/1

Configuración del NAT y route-map esta parte se encarga de realizar el backup automático con dos pool diferentes de ip publicas.

ip nat inside source route-map BA interface FastEthernet0/0 overload

ip nat inside source route-map ID interface FastEthernet0/1 overload

!

access-list 10 permit 192.168.1.0 0.0.0.255

!

route-map BA permit 10

description Banda Ancha

match ip address 10

match interface FastEthernet0/0

!

route-map ID permit 10

description Internet Dedicado

match ip address 10

match interface FastEthernet0/1

Solución 2 :

Utilizamos IP SLA Monitor para realizar un ping continuo para monitorizar el canal Principal , el canal Backup es Banda ancha por DHCP y la ruta es automática. Esta configuración sustituye al proceso OSPF.

Las interfaces , El NAT y Route-map queda igual que la configuración anterior

ip sla monitor 10

type echo protocol ipIcmpEcho 200.80.20.1 source-interface FastEthernet0/1

timeout 500

frequency 5

!

ip sla monitor schedule 10 life forever start-time now

!

track 100 rtr 10 reachability

delay down 10 up 10

ip route 0.0.0.0 0.0.0.0 200.80.20.1 track 100

Esta ruta estática es hacia el canal dedicado y tiene un track para solo ser habilitada mientras este activo el monitor. los tiempos en la configuración pueden ser modificados delay, frecuency, etc

Router#sh track 100

Track 100

Response Time Reporter 10 reachability

Reachability is Up

7 changes, last change 00:09:25

Delay up 10 secs, down 10 secs

Latest operation return code: OK

Latest RTT (millisecs) 12

Tracked by:

STATIC-IP-ROUTING 0

Router#

seudotag

backup de Internet, backup router cisco, backup con 2 ISP, backup con dos ISP, respaldo con dos ISP, respaldo de Internet, respaldo de Internet, IP SLA monitor, track cisco.

29 ago 2010

Backup con Internet Banda Ancha. 2 ISP

17 ago 2010

Configurar GNS3 para utilizar SecureCRT

Si no les funciona el SerucreCRT en GNS3 con la configuración por defecto, debemos realizar un cambio en la linea de comando y agregar la siguiente para WINXP

C:\Archivos de programa\VanDyke Software\SecureCRT\SecureCRT.exe /T /N %d /telnet %h %p

/T = Nuevo Tab o Pestaña

/N = Nombre de la Pestaña

%d = Nombre del Router en GNS3

%h = Nombre del Host donde corre GNS3 ( en caso de tener problemas sustituir por 127.0.0.1)

%p = Numero de puerto del router en GNS3

Muestra de SecureCRT

___________

Seudotag

GNS3, SecureCRT, Telnet en GNS3, SecureCRT en GNS3, Cliente Telnet en GNS3

C:\Archivos de programa\VanDyke Software\SecureCRT\SecureCRT.exe /T /N %d /telnet %h %p

/T = Nuevo Tab o Pestaña

/N = Nombre de la Pestaña

%d = Nombre del Router en GNS3

%h = Nombre del Host donde corre GNS3 ( en caso de tener problemas sustituir por 127.0.0.1)

%p = Numero de puerto del router en GNS3

Muestra de SecureCRT

___________

Seudotag

GNS3, SecureCRT, Telnet en GNS3, SecureCRT en GNS3, Cliente Telnet en GNS3

2 ago 2010

Problema GNS3 0.7.2 con Router 2600 y 2691 , Bug

GNS3 0.72 mas precisamente Dynamips, tenia problemas con los router 2600 y 2691 que causaba la caída del servidor de dynamips. La version 0.2.8-RC2 release reparo este bug.

Pueden descargar la nueva versión aquí

Para instalarla en GNS3, solo descarga el archivo ZIP y descomprime su contenido remplazando los archivos en la carpeta de GNS3. En Windows C:\Archivos de programa\GNS3.

listo por lo menos este problema arreglado!

SeudoTag

GNS3, IOS 2600, Crach ios 2600, problema ios 2600 dynamips.

Tomado de : http://www.ipflow.utc.fr/blog/

!

New feature:

- Ethernet/ATM bridge, conforming to the RFC1483 (bridged mode). I added this because I’ve this kind of devices on my network (xDSL modem). It will require a Dynagen upgrade to be usable.

Bug-fixes:

- Fixed a PowerPC JIT bug that caused crashes on some 2600 images and prevented OSPF to work correctly on this platform ;

- Fixed handling of CRC for WIC slots on 2691/3725/3745 ;

- Fixed a bootflash malfunction occuring on 3600/7200 platforms ;

- Added TCP keepalives for VTTY connections (ie console and aux ports) ;

- Added ISL support for 2691/3725/3745 on-board Ethernet ports.

Pueden descargar la nueva versión aquí

Para instalarla en GNS3, solo descarga el archivo ZIP y descomprime su contenido remplazando los archivos en la carpeta de GNS3. En Windows C:\Archivos de programa\GNS3.

listo por lo menos este problema arreglado!

SeudoTag

GNS3, IOS 2600, Crach ios 2600, problema ios 2600 dynamips.

1 ago 2010

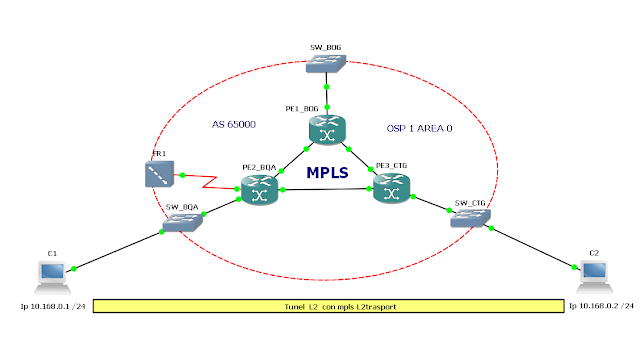

MPLS LAB : L2L - Tunel L2 entre dos PE ( LAN TO LAN Bridge)

Escenario:

Red MPLS

Solicitud:

El cliente requiere conectar dos de sus sedes con un Lan-to-Lan (bridge).

la red del cliente es la 10.168.0.0/24

Topología

Para configurar (mpls l2transport)

PE_PE2_BQA

!

hostname PE2-BQA

!

interface Loopback1

description CORE_GX

ip address 192.168.255.222 255.255.255.255

!

interface FastEthernet1/0.50

description LAN_TO_LAN(Bridge)

encapsulation dot1Q 50

no cdp enable

xconnect 192.168.255.233 100 encapsulation mpls

!

PE_PE3_CTG

!

hostname PE3-CTG

!

interface Loopback1

description CORE_GX

ip address 192.168.255.233 255.255.255.255

!

interface FastEthernet1/0.50

description LAN_TO_LAN(Bridge)

encapsulation dot1Q 50

no cdp enable

xconnect 192.168.255.222 100 encapsulation mpls

!

Verificacion:

PE2-BQA#show mpls l2transport vc 100

Local intf Local circuit Dest address VC ID Status

------------- -------------------------- --------------- ---------- ----------

Fa1/0.50 Eth VLAN 50 192.168.255.233 100 UP

PE2-BQA#

PE3-CTG#sh mpls l2transport vc 100

Local intf Local circuit Dest address VC ID Status

------------- -------------------------- --------------- ---------- ----------

Fa1/0.50 Eth VLAN 50 192.168.255.222 100 UP

PE3-CTG#

VPCS 1 >ping 10.168.0.1

10.168.0.1 icmp_seq=1 time=0.001 ms

10.168.0.1 icmp_seq=2 time=0.001 ms

10.168.0.1 icmp_seq=3 time=0.001 ms

10.168.0.1 icmp_seq=4 time=0.001 ms

10.168.0.1 icmp_seq=5 time=0.001 ms

VPCS 1 >ping 10.168.0.2

10.168.0.2 icmp_seq=1 time=30.000 ms

10.168.0.2 icmp_seq=2 time=24.000 ms

10.168.0.2 icmp_seq=3 time=23.000 ms

10.168.0.2 icmp_seq=4 time=22.000 ms

10.168.0.2 icmp_seq=5 time=25.000 ms

VPCS 2 >ping 10.168.0.1

10.168.0.1 icmp_seq=1 time=22.000 ms

10.168.0.1 icmp_seq=2 time=59.000 ms

10.168.0.1 icmp_seq=3 time=22.000 ms

10.168.0.1 icmp_seq=4 time=18.000 ms

10.168.0.1 icmp_seq=5 time=52.000 ms

VPCS 2 >ping 10.168.0.2

10.168.0.2 icmp_seq=1 time=0.001 ms

10.168.0.2 icmp_seq=2 time=0.001 ms

10.168.0.2 icmp_seq=3 time=0.001 ms

10.168.0.2 icmp_seq=4 time=0.001 ms

10.168.0.2 icmp_seq=5 time=0.001 ms

VPCS 2 >

Seudotags

MPLS, túnel capa 2, tunel capa dos, MPLS L2, Bridge en MPLS, l2transport

Red MPLS

Solicitud:

El cliente requiere conectar dos de sus sedes con un Lan-to-Lan (bridge).

la red del cliente es la 10.168.0.0/24

Topología

Para configurar (mpls l2transport)

- Configurar la interfaz o sub-interfaz con mpls l2tranport route o xconnect

Se puede utilizar :

mpls l2trasport router 192.168.255.222 100 ó

xconnect 192.168.255.222 100 encapsulation mpls - Para el tuenl se puede utilizar una loopback o una interfaz, estas ip deben tener conectividad.

PE_PE2_BQA

!

hostname PE2-BQA

!

interface Loopback1

description CORE_GX

ip address 192.168.255.222 255.255.255.255

!

interface FastEthernet1/0.50

description LAN_TO_LAN(Bridge)

encapsulation dot1Q 50

no cdp enable

xconnect 192.168.255.233 100 encapsulation mpls

!

PE_PE3_CTG

!

hostname PE3-CTG

!

interface Loopback1

description CORE_GX

ip address 192.168.255.233 255.255.255.255

!

interface FastEthernet1/0.50

description LAN_TO_LAN(Bridge)

encapsulation dot1Q 50

no cdp enable

xconnect 192.168.255.222 100 encapsulation mpls

!

Verificacion:

PE2-BQA#show mpls l2transport vc 100

Local intf Local circuit Dest address VC ID Status

------------- -------------------------- --------------- ---------- ----------

Fa1/0.50 Eth VLAN 50 192.168.255.233 100 UP

PE2-BQA#

PE3-CTG#sh mpls l2transport vc 100

Local intf Local circuit Dest address VC ID Status

------------- -------------------------- --------------- ---------- ----------

Fa1/0.50 Eth VLAN 50 192.168.255.222 100 UP

PE3-CTG#

VPCS 1 >ping 10.168.0.1

10.168.0.1 icmp_seq=1 time=0.001 ms

10.168.0.1 icmp_seq=2 time=0.001 ms

10.168.0.1 icmp_seq=3 time=0.001 ms

10.168.0.1 icmp_seq=4 time=0.001 ms

10.168.0.1 icmp_seq=5 time=0.001 ms

VPCS 1 >ping 10.168.0.2

10.168.0.2 icmp_seq=1 time=30.000 ms

10.168.0.2 icmp_seq=2 time=24.000 ms

10.168.0.2 icmp_seq=3 time=23.000 ms

10.168.0.2 icmp_seq=4 time=22.000 ms

10.168.0.2 icmp_seq=5 time=25.000 ms

VPCS 2 >ping 10.168.0.1

10.168.0.1 icmp_seq=1 time=22.000 ms

10.168.0.1 icmp_seq=2 time=59.000 ms

10.168.0.1 icmp_seq=3 time=22.000 ms

10.168.0.1 icmp_seq=4 time=18.000 ms

10.168.0.1 icmp_seq=5 time=52.000 ms

VPCS 2 >ping 10.168.0.2

10.168.0.2 icmp_seq=1 time=0.001 ms

10.168.0.2 icmp_seq=2 time=0.001 ms

10.168.0.2 icmp_seq=3 time=0.001 ms

10.168.0.2 icmp_seq=4 time=0.001 ms

10.168.0.2 icmp_seq=5 time=0.001 ms

VPCS 2 >

Seudotags

MPLS, túnel capa 2, tunel capa dos, MPLS L2, Bridge en MPLS, l2transport

LAB MPLS : Backup con 2 servicios

Escenario:

Cliente que posee la SEDE_PPAL , la SEDE_A y la SEDE_B , tienen contratado dos servicios de VPN en cada Sede uno para DATOS y otro para VOZ.

SEDE_PPAL

Datos: 512 Kbps

Voz: 128 Kbps

SEDE_A

Datos: 256 Kbps

Voz: 64 Kbps

SEDE_B

Datos: 256 Kbps

Voz: 64 Kbps

Topología Actual.

Proyecto:

El cliente nos solicita que la SEDE_PPAL tenga un Backup Activo-Pasivo . El backup solo entra en funcionamiento si el canal principal se apaga).

Las condiciones de este backup son las siguientes:

Diseño:

Después de evaluar distintas factibilidades técnica,tenemos disponible un enlace en cobre, es entregado a nuestra MPLS en otro PE. Para realizar el Backup Automático se instalara un Router Cisco 1841 + Hwic-1T ( cisco con 2 FE y 1 Serial ), se utilizara el Protocolo OSPF (menos de 1 minuto) para realizar el backup automático en el router.

Laboratorio:

Sobre GNS3 montamos la topología mencionada

Basandonos en el laboratorio anterior lab-mpls-backup-con-otro-pe

En esta ocasión para los dos servicios utilizaremos un solo proceso OSPF en el router SEDE_PPAL y en la red MPLS.

La configuracion seria la siguiente:

ROUTER DEL CLIENTE _ SEDE_PPLA

hostname CLIENTE

ROUTER PE1_BOG

hostname PE1-BOG

ROUTER PE2_BQA

hostname PE2-BQA

Cliente que posee la SEDE_PPAL , la SEDE_A y la SEDE_B , tienen contratado dos servicios de VPN en cada Sede uno para DATOS y otro para VOZ.

SEDE_PPAL

Datos: 512 Kbps

Voz: 128 Kbps

SEDE_A

Datos: 256 Kbps

Voz: 64 Kbps

SEDE_B

Datos: 256 Kbps

Voz: 64 Kbps

Topología Actual.

Proyecto:

El cliente nos solicita que la SEDE_PPAL tenga un Backup Activo-Pasivo . El backup solo entra en funcionamiento si el canal principal se apaga).

Las condiciones de este backup son las siguientes:

- El Canal Backup debe tener el mismo BW que el canal principal.

- Debe ofrecer backup a ambos servicios , Voz y Datos.

- Este back up debe ser Automatico.

- El tiempo máximo de transición hacia el backup debe ser 1 minuto.

- El backup debe llegar a un nodo diferente.

- El costo debe ser económico.

Diseño:

Después de evaluar distintas factibilidades técnica,tenemos disponible un enlace en cobre, es entregado a nuestra MPLS en otro PE. Para realizar el Backup Automático se instalara un Router Cisco 1841 + Hwic-1T ( cisco con 2 FE y 1 Serial ), se utilizara el Protocolo OSPF (menos de 1 minuto) para realizar el backup automático en el router.

Laboratorio:

Sobre GNS3 montamos la topología mencionada

Basandonos en el laboratorio anterior lab-mpls-backup-con-otro-pe

En esta ocasión para los dos servicios utilizaremos un solo proceso OSPF en el router SEDE_PPAL y en la red MPLS.

La configuracion seria la siguiente:

ROUTER DEL CLIENTE _ SEDE_PPLA

hostname CLIENTE

!

interface Loopback100

description RED_LAN_DATOS

ip address 192.168.1.1 255.255.255.0

!

interface Loopback101

description RED_VOZ

ip address 192.168.2.1 255.255.255.248

!

interface FastEthernet0/0

description TK_Vlan_UK_PPAL(Fibra Optica)

no ip address

speed 100

full-duplex

!

interface FastEthernet0/0.100

description WAN_PPAL_DATOS

encapsulation dot1Q 100

ip address 192.168.0.2 255.255.255.252

ip ospf cost 50

!

interface FastEthernet0/0.101

description WAN_PPAL_VOZ

encapsulation dot1Q 101

ip address 192.168.0.42 255.255.255.252

ip ospf cost 50

!

interface Serial1/0

description TK_DLCI_UK_BK(Cobre)

no ip address

encapsulation frame-relay IETF

serial restart-delay 0

!

interface Serial1/0.16 point-to-point

description WAN_BK_DATOS

ip address 192.168.0.6 255.255.255.252

ip ospf cost 100

frame-relay interface-dlci 16

!

interface Serial1/0.17 point-to-point

description WAN_BK_VOZ

ip address 192.168.0.46 255.255.255.252

ip ospf cost 100

frame-relay interface-dlci 17

!

router ospf 100

log-adjacency-changes

area 10 stub no-summary

network 192.168.0.0 0.0.0.3 area 10

network 192.168.0.4 0.0.0.3 area 10

network 192.168.1.0 0.0.0.255 area 10

!

router ospf 101

log-adjacency-changes

network 192.168.0.40 0.0.0.3 area 20

network 192.168.0.44 0.0.0.3 area 20

network 192.168.2.0 0.0.0.7 area 20

distribute-list ospf_in in

!

ip access-list standard ospf_in

remark Entrada_OSPF_101

permit 192.168.2.0 0.0.0.255

ROUTER PE1_BOG

hostname PE1-BOG

!

ip vrf datos

rd 1001:100

route-target export 1001:100

route-target import 1001:100

!interface Loopback100

description vrf_datos_osfp_100_area_10

ip vrf forwarding datos

ip address 192.168.100.211 255.255.255.255

!

interface Loopback140

description vrf_datos_osfp_100_area_20

ip vrf forwarding datos

ip address 192.168.40.111 255.255.255.255

!

interface FastEthernet1/0.100

description WAN_DATOS_PPAL_CLIENTE

encapsulation dot1Q 100

ip vrf forwarding datos

ip address 192.168.0.1 255.255.255.252

ip ospf cost 50

!

interface FastEthernet1/0.101

descriptionWAN_VOZ_PPAL_CLIENTE

encapsulation dot1Q 101

ip vrf forwarding datos

ip address 192.168.0.41 255.255.255.252

ip ospf cost 50

!

router ospf 100 vrf datos

log-adjacency-changes

area 10 stub no-summary

area 10 sham-link 192.168.40.111 192.168.40.222 cost 10

area 20 sham-link 192.168.100.211 192.168.100.222 cost 10

redistribute static subnets route-map voz

redistribute bgp 65000 subnets

network 192.168.0.0 0.0.0.3 area 10

network 192.168.0.40 0.0.0.3 area 20

!

address-family ipv4 vrf datos

redistribute connected

redistribute ospf 100 vrf datos

no synchronization

exit-address-family

!

ip route vrf datos 192.168.2.0 255.255.255.0 Null0

!

ip access-list standard voz

permit 192.168.2.0

!

route-map voz permit 10

match ip address voz

ROUTER PE2_BQA

hostname PE2-BQA

!

ip vrf datos

rd 1001:100

route-target export 1001:100

route-target import 1001:100

!

interface Loopback100

description vrf_datos_ospf_100_area_10

ip vrf forwarding datos

ip address 192.168.100.222 255.255.255.255

!

interface Loopback140

description vrf_datos_ospf_100_area_20

ip vrf forwarding datos

ip address 192.168.40.222 255.255.255.255

!

interface Serial0/0.216 point-to-point

description WAN_BK_DATOS

ip vrf forwarding datos

ip address 192.168.0.5 255.255.255.252

ip ospf cost 100

frame-relay interface-dlci 216

!

interface Serial0/0.217 point-to-point

description WAN_BK_VOZ

ip vrf forwarding datos

ip address 192.168.0.45 255.255.255.252

ip ospf cost 100

frame-relay interface-dlci 217

!

router ospf 100 vrf datos

log-adjacency-changes

area 10 stub no-summary

area 10 sham-link 192.168.40.222 192.168.40.111 cost 10

area 20 sham-link 192.168.100.222 192.168.100.211 cost 10

redistribute bgp 65000 subnets

network 192.168.0.4 0.0.0.3 area 10

network 192.168.0.44 0.0.0.3 area 20

!

address-family ipv4 vrf datos

redistribute connected

redistribute ospf 100 vrf datos

no synchronization

exit-address-family

!

!

Mostremos el Comportamiento.

En el vídeo mostramos el comportamiento del backup.

Suscribirse a:

Entradas (Atom)